409-00-09

info@realnetspb.ru

support@realnetspb.ru

служба технической поддержки

|

||

Netcat для создания пассивной командной оболочки черного хода08.12.2019Одно из самых простых и наиболее эффективных применений Netcat заключается в обеспечении доступа из командной оболочки к определенному порту. Когда атакующие соединяются с этим слушающим портом, они могут непосредственно ввести команды для выполнения на машине-мишени. Следовательно, атакующие получают интерактивный доступ командной строки к машине жертвы, установив этого закулисного слушателя при помощи команды. Подобным образом Netcat применяется для создания пассивно ожидающего слушателя, который вышлет атакующему командную оболочку тогда, когда хакер создаст соединение, используя Netcat в режиме клиента. Атакующий должен иметь возможность послать пакеты в порт адресата, который слушает Netcat, готовясь запустить командную оболочку. Если на пути имеется маршрутизатор с пакетными фильтрами или брандмауэр, то атакующий не будет способен достичь слушателя. К счастью для атакующих, Netcat позволяет им использовать для соединения любой TCP- или UDP-порт. Однако, если весь входящий трафик блокирован фильтром, атакующий не получит доступ к пассивному слушателю. Хотите открыть станцию техобслуживания? Проекты автокомплексов, а также всю необходимую документацию вам помогут подготовить профессиональные специалисты в кратчайший срок. Netcat для активного выталкивания командной оболочки черного хода Другая мощная методика, использующая Netcat для доступа к командной оболочке, обходит указанную проблему, активно выталкивая командную оболочку с одной машины на другую вместо пассивного ожидания входящего соединения. Об этом речь шла в главе 7, когда Netcat применялся с TFTP для получения доступа в ходе атаки переполнением буфера. В таком сценарии атакующий сначала создает на собственной машине пассивного слушателя, ожидающего командную оболочку, которая выталкивается к нему из системы жертвы. Затем атакующий взаимодействует с машиной жертвы, возможно при помощи буферного переполнения, чтобы вынудить ее использовать Netcat на режиме клиента для запуска командной оболочки и перенаправления ее вывода на машину атакующего. С этой целью задается определенная команда, выполненная на машине жертвы. Главная выгода активного выталкивания командной оболочки от жертвы атакующему связана с проникновением через брандмауэры. Если входящий доступ от атакующего к жертве блокирован, данная методика все еще позволяет атакующему получать интерактивную командную оболочку на машине жертвы. В сущности, здесь создается исходящее соединение от жертвы к атакующему, что дает атакующему возможность ввести команды, которые будут выполнены на сервере. Это входящая оболочка, реализованная на исходящем соединении. До тех пор пока исходящие соединения от машины жертвы во внешний мир допускаются, такая методика будет работать.

|

||

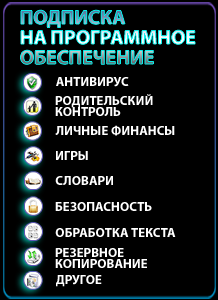

| © 2001-2014 ООО Реалнет-СПб Услуги: бесплатное подключение к Интернет, цифровое IPTV, каналы в HD-качестве, ПО по подписке: антивирусы и родительский контроль, служба технической поддержки и компьютерной помощи, настройка Wi-Fi - роутера, подключение Wi-Fi. |

||